Cyberbezpieczeństwo i cyberzagrożenia - czym są?

Zarówno pojęcie cyberbezpieczeństwa, jak i cyberzagrożeń związane jest bezpośrednio ze zjawiskiem cyfryzacji, która poza oczywistymi korzyściami przyczynia się również do rozproszenia i wzrostu liczebności komponentów składających się na systemy teleinformatyczne w poszczególnych sektorach. Celem zapewnienia sprawnej, niezakłóconej współpracy i zapobiegania nieprzewidzianym, ryzykownym sytuacjom w ramach tych systemów, wiele instytucji opracowuje na bieżąco działania mieszczące się w szerokim pojęciu cyberbezpieczeństwa.

Cyberbezpieczeństwo to ogół zagadnień skupiających się na zapewnieniu i utrzymaniu ochrony w cyberprzestrzeni. Przede wszystkim chodzi tu o działania, techniki i strategie mające na celu utrudnienie dostępu i uniemożliwienie zarządzania informacjami w sieciach i systemach teleinformatycznych osobom do tego niepowołanym. W pojęciu cyberbezpieczeństwa zawierają się także zagadnienia związane z postępowaniem w wypadku wykrycia cyberataku.

Działania mieszczące się w zakresie cyberbezpieczeństwa stanowią natomiast odpowiedź na zjawisko cyberzagrożeń, które z kolei przyniósł ze sobą rozwój cyfryzacji w poszczególnych sektorach gospodarki. Pojęcie cyberzagrożeń jest również bardzo szerokie i najogólniej obejmuje wszelkie zagrożenia wynikające z użytkowania nowoczesnych technologii cyfrowych. Oczywiście cyberzagrożenia można definiować z różnych perspektyw jednak ważne, aby budować społeczną świadomość istniejącego ryzyka poprzez przybliżanie tematyki najbardziej rozpowszechnionych metod, jakimi posługują się cyberprzestępcy, na przykład celem kradzieży danych osobowych.

Rodzaje cyberzagrożeń - co warto o nich wiedzieć?

Wśród cyberzagrożeń wyróżnia się zazwyczaj techniczne oraz nietechniczne (społeczne). Z perspektywy sektorów gospodarczych szczególnie istotne będą te pierwsze, które w zależności od zastosowanej metody mogą powodować olbrzymie starty finansowe i paraliż działalności strategicznych struktur państwa. Dodatkowym utrudnieniem dla instytucji zajmujących się utrzymywaniem cyberbezpieczeństwa i udaremnianiem ataków w sieciach i systemach teleinformatycznych jest fakt, że sposoby dokonywania przestępstw w cyfrowej przestrzeni mnożą się i stają się coraz trudniejsze do wykrycia w odpowiednim momencie. Do najbardziej popularnych typów cyberzagrożeń należą między innymi:

- Ransomware - nazwa tej metody cyberataku pochodzi od angielskiego słowa ransom oznaczającego okup. Jest to mocno rozpowszechniony typ cyberzagrożenia polegający na zdalnym zaszyfrowaniu danych użytkownika za pomocą złośliwego oprogramowania. Celem cyberprzestępców jest tu zdobycie środków finansowych na drodze wystosowania żądania okupu w zamian za odszyfrowanie istotnych dla zaatakowanego danych. Okazuje się, że na cyberzagrożenia typu ransomware narażonych jest większość firm i instytucji korzystających z cyfrowych systemów i baz danych.

- Phishing - jedna z najszybciej rozpowszechniających się w ostatnich latach metod cyberataku polegająca w skrócie na podszywaniu się pod ważny podmiot (firmę, markę, osobę) celem osiągnięcia założonych korzyści. Co ważne jest to typ ataku opartego na tzw. inżynierii społecznej i coraz częściej skupia się nie na incydentalnych, pojedynczych interakcjach z użytkownikami będącymi przedmiotem ataku, ale przekształca się w utrzymywanie długotrwałych relacji, których celem jest przejęcie jak największej ilości pożądanych informacji, środków finansowych lub innych korzyści.

- APT - ten typ cyberzagrożenia, którego pełna nazwa to Advanced Persistent Threat skoncentrowany jest na wybranej instytucji lub organizacji i wymierzony precyzyjnie w osiągnięcie określonych celów. W cyberataku typu APT zazwyczaj wykorzystuje się różne metody działania, mające na celu sparaliżowanie “ofiary” na wielu płaszczyznach oraz utrudnienie wykrycia tych działań poprzez ich rozproszenie. Cyberprzestępcy skupiają się tu przede wszystkim na manipulowaniu zachowaniami pracowników, poszukiwaniu luk w zabezpieczeniach i łatwych do wykorzystania błędów systemowych w organizacji.

- Ataki DDoS - cyberataki tego rodzaju skupiają się na “wyłączeniu” lub wywołaniu nieprawidłowego działania portali, serwisów usługowych, platform społecznościowych celem wygenerowania u właścicieli tych systemów ogromnych strat finansowych. Ten typ cyberzagrożenia jest trudny do wykrycia, gdyż zazwyczaj ma charakter rozproszony, a cyberprzestępcy korzystają z luk lub błędów już istniejących w systemie zaatakowanej organizacji. Dodatkowe utrudnienie stanowi fakt, że nie oczekują oni zazwyczaj niczego poza spowodowaniem deficytów finansowych wynikających z zablokowania dostępu do usług zaatakowanej firmy.

- Malware - ogólne określenie dla cyberataków opierających się na złośliwym oprogramowaniu, którego zadaniem jest zazwyczaj zniszczenie infrastruktury wybranego systemu lub usunięcie z niego informacji. Wśród cyberzagrożeń typu malware wyróżnia się między innymi wirusy, robaki, konie trojańskie, oprogramowanie szpiegujące (spyware), oprogramowanie typu adware, a także wiele innych zagrożeń dla bezpieczeństwa sprzętu i informacji. Malware to jedne z najbardziej rozpowszechnionych typów cyberataków zarówno w przypadku dużych organizacji, jak i prywatnych użytkowników.

- Ataki wykorzystujące Internet Rzeczy - liczba urządzeń, które podłączone są do sieci sukcesywnie wzrasta. Nowe technologie, smartfony, instalacje typu Smart Home, Smart TV, stosowane w przemyśle i inżynierii struktury IoT stanowią stosunkowo łatwy, a więc atrakcyjny łup dla cyberprzestępców. Urządzenia, którymi posługujemy się na co dzień zazwyczaj nie stanowią same w sobie celu cyberataku, ale mają jedynie pośredniczyć w bardziej zaawansowanym, zakrojonym na szerszą skalę cyberzagrożeniu. Przestępcy zyskują dostęp do danych, które mogą wykorzystać, zaszyfrować, wykraść i sprzedać, wprowadzić chaos. Możliwości jest mnóstwo i zależą one tak naprawdę od intencji cyberprzestępcy.

Cyberzagrożenia w sektorze energetycznym - jakie czynniki ryzyka?

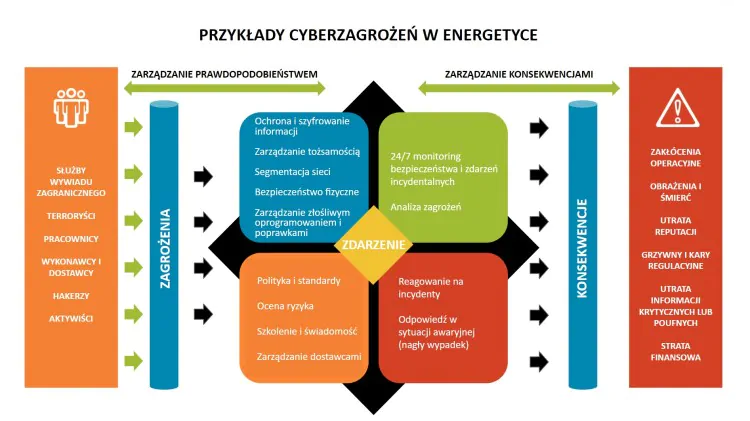

Cyberzagrożenia to zagadnienie aktualne dla każdego sektora gospodarki, którego stopień cyfryzacji pozwala cyberprzestępcom na przeprowadzenie ataku w jakikolwiek sposób zakłócającego pracę tego sektora lub jego poszczególnych składowych. Jedna z gałęzi gospodarki, która szczególnie narażona jest na cyberataki, to oczywiście energetyka. Jest to obszar strategiczny dla funkcjonowania zarówno struktur państwowych, jak również lokalnych, a nawet indywidualnych. Na przestrzeni ostatnich lat zarówno energetyka konwencjonalna, jak i odnawialna zdecydowanie zwiększyły swój stopień cyfryzacji, a co za tym idzie także rozproszenia swoich struktur. Wśród czynników ryzyka zagrażających cyberbezpieczeństwu sektora energetycznego zazwyczaj wymienia się takie aspekty, jak (Źródło: e-magazyny.pl):

- Duża dynamika cyfryzacji w sektorze energetycznym - transformacja systemów energetycznych niesie ze sobą konieczność, a właściwie potrzebę wdrożenia szerszego dostępu do bezpiecznej energii. Środkiem na drodze do tego celu jest rozwój nowych technologii, które poza spełnianiem ról im przypisanych stanowią niestety doskonały kanał dla cyberzagrożeń. Z tej przyczyny jednym z najważniejszych wyzwań, jakie stoją obecnie przed przedsiębiorstwami z sektora energetycznego jest opracowywanie i wdrażanie skutecznych strategii z dziedziny cyberbezpieczeństwa.

- Ataki cybernetyczne na zaawansowanym poziomie - ciągła aktualizacja i udoskonalenia w systemach zabezpieczeń cyfrowych platform energetycznych są niezwykle ważne. Wraz z rozwojem technologii wzrasta także intensywność prób przeprowadzenia cyberataków oraz stopień ich zaawansowania. Metody cyberprzestępców ewoluują, są coraz trudniejsze do wykrycia w odpowiednim czasie i często pochodzą od zorganizowanych grup przestępczych specjalizujących się w tym zakresie. Sytuacja ta stanowi duże wyzwanie nie tylko dla samych przedsiębiorstw energetycznych, ale także dla firm opracowywujących dla nich oprogramowanie. Muszą one bezbłędnie przewidywać i wyprzedzać metody stosowane przez cyberprzestępców.

- Sektor energetyczny jest atrakcyjny dla cyberzagrożeń - strategiczny charakter energetyki w bezpieczeństwie państwowym, lokalnym i indywidualnym sprawia, że jest ona szczególnie interesująca dla cyberprzestępców. Obiecuje im bowiem pozyskanie założonych korzyści. Dlaczego? Ponieważ to od sektora energetycznego, sprawnej dystrybucji energii zależy działalność większości podmiotów gospodarczych. Biorąc dodatkowo pod uwagę obecną mnogość struktur w energetyce, od konwencjonalnych, kopalnych źródeł energii, przez dynamicznie rozwijającą się fotowoltaikę, czy energetykę wiatrową na energii jądrowej kończąc, widać jak rozległym i podatnym na ataki obszarem jest sektor energetyczny.

Opracowanie: enerad.pl na podstawie e-magazyny.pl (J. Talbot, M. Jakeman “Security Risk Management Body of Knowledge”)

Jakie cele mają cyberprzestępcy w sektorze energetycznym?

Powody, dla których cyberprzestępcy intensywnie atakują różne podmioty sektora bankowego są zwykle (nie zawsze) dość oczywiste - najczęściej chodzi im o nielegalne pozyskanie w ten sposób środków finansowych. Cele, jakie przyświecają organizacjom zagrażającym cyberbezpieczeństwu sektora energetycznego zazwyczaj są bardziej złożone i należy je rozpatrywać zarówno w kategoriach ekonomicznych, jak i politycznych. Cyberprzestępcy są szczególnie zainteresowani przemysłem energetycznym, gdyż w jego ramach mogą osiągnąć zróżnicowane cele. Należą do nich przede wszystkim:

- osiągnięcie korzyści finansowych wynikających najczęściej z okupu, jaki podmioty sektora energetycznego są w stanie zapłacić za odblokowanie dostępu do strategicznych systemów zarządzania, systemów dystrybucji i systemów usług;

- wprowadzenie destabilizacji i społecznych niepokojów poprzez atak na struktury przemysłu energetycznego odpowiedzialne za dostarczanie energii elektrycznej i cieplnej odbiorcom instytucjonalnym i prywatnym. Niekiedy takie działania mają za zadanie osłabić od wewnątrz gospodarkę państwa i często inicjowane są na zlecenie wrogich temu państwu organizacji;

- spowodowanie niekorzystnych dla poszczególnych podmiotów energetycznych ruchów na giełdach. Cyberataki są bardzo często elementem wojen biznesowych pomiędzy konkurencyjnymi instytucjami. Oczywiście, są to sytuacje niezwykle ryzykowne dla zlecającego, jednak nie należy oczekiwać, że nie mają one miejsca. Takie przestępstwa zdarzają się zarówno w ramach krajowego, jak i międzynarodowego przemysłu energetycznego;

- generowanie strat finansowych w przedsiębiorstwach energetycznych, których celem jest zachwianie rynkową pozycją instytucji, osłabienie w stosunku do jej usług zaufania społecznego ze strony klientów;

- kradzież własności intelektualnej to jeden z częściej podnoszonych przez ekspertów celów, na których osiągnięciu może zależeć cyberprzestępcom w sektorze energetycznym. Trzeba bowiem pamiętać, że przemysł energetyczny dysponuje zapleczem wielu strategicznych rozwiązań, które stanowią podstawę konkurencyjności w tym obszarze.

Atrakcyjność sektora energetycznego dla cyberprzestępców wynika nie tylko z pozycji tej gałęzi gospodarki, która jest bez wątpienia kluczowa, ale również niestety ze stosunkowo dużej podatności energetyki na cyberzagrożenia. Chodzi tu między innymi o czynnik ludzki, a więc ryzyko popełnienia błędów przez podmioty będące częścią systemu energetycznego - pośredników, dostawców, usługodawców.

Długie, składające się z wielu ogniw łańcuchy dostaw, w ramach których nie zawsze spełniane są wymogi bezpieczeństwa również stanowią doskonałą okazję do przypadkowego lub celowego i szczegółowo zaplanowanego cyberataku. To właśnie z tych względów przemysł energetyczny często staje się celem cyberprzestępców.

Cyberataki w sektorze energetycznym - znane przykłady

Czy istnieją państwa lub regiony na świecie, które są szczególnie narażone na cyberataki w sektorze energetycznym? Oczywiście tak i należą do nich te kraje, których gospodarka i zasoby są w jakimś stopniu strategiczne dla danego obszaru, a nawet dla całego świata. Trzeba jednak pamiętać, że takie cyberataki rzadko odnoszą się wyłącznie do jednego celu, jakim jest energetyka. Stanowi ona jedynie składową wśród wielu innych sektorów, których cyberbezpieczeństwo jest zagrożone. W ostatnich latach rozpowszechniły się zaawansowane metody ataków typu APT, co doskonale przedstawia inforgrafika wykonana przez firmę Kaspersky Lab. Oznacza to, że obecnie cyberzagrożenia dotyczą wielu sektorów naraz, a dodatkowo przyjmują one wiele różnych, ciężkich do wykrycia form. Poniżej przedstawiamy opisy kilku cyberataków na sektory energetyczne na świecie z ostatnich 20 lat.

Krajobraz zaawansowanych cyberataków APT w 2020 roku; Źródło: kaspersky.pl

Cyberatak na elektrownię jądrową w Davis-Bess w Ohio - 2003 rok

Blisko 20 lat temu, bo w 2003 roku przeprowadzony został cyberatak na jedną z amerykańskich elektrowni jądrowych mieszczącą się w Davis-Bess w stanie Ohio. Metodą, jaką zaatakowano system elektrowni był wirus o nazwie Slammer. Co ważne pierwotnym celem ataku była sieć firmy współpracującej, a właściwie zarządzającej elektrownią. Kolejnym etapem natomiast było zainfekowanie wszystkich komputerów korzystających z systemu operacyjnego Microsoft 2000. Istotnym dla przebiegu tego cyberataku okazała się szybkość rozprzestrzeniania się wirusa, który bez przeszkód infekował kolejne urządzenia w niezabezpieczonej w żaden sposób sieci połączonej z systemem SCADA nadzorującym w tym przypadku przebieg procesu technologicznego i produkcyjnego.

Wirus Slammer zadziałał na zasadzie wygenerowania olbrzymiego ruchu sieciowego, którego konsekwencją było sparaliżowanie systemu odpowiadającego za takie aspekty, jak chłodzenie reaktora, czujniki temperatury, czy mierniki promieniowania. Na szczęście reaktor podczas cyberataku pozostawał wyłączony. Możliwe konsekwencje odwrotnej sytuacji nietrudno sobie wyobrazić.

Cyberatak na operatora elektrowni jądrowych w Korei Południowej - 2014 rok

Korea Południowa wciąż pozostaje formalnie w stanie wojny z Koreą Północną, co rodzi “doskonałe” pole do nadużyć i cyberzagrożeń. Nie udało się jednak udowodnić, że za cyberatakiem na system południowokoreańskiego operatora elektrowni jądrowych z 2014 roku stał ktoś powiązany z Pjongjangiem. Co więcej, śledczym udało się ustalić, że IP komputera, z którego do sieci trafiły wykradzione w wyniku ataku dokumenty pochodzi z samej Korei Południowej. Zatrzymany internauta nie przyznawał się jednak wówczas do winy i utrzymywał, że jego adres IP musiał zostać nielegalnie przejęty. Poważniejsze konsekwencje cyberataku z 2014 roku zostały jednak udaremnione, a zdobyte przez cyberprzestępców informacje były mało istotne i nie zagrażały bezpieczeństwu 23 południowokoreańskich reaktorów jądrowych.

Być może kluczowym w tym incydencie były (jak utrzymują przedstawiciele operatora elektrowni jądrowych Korea Hydro and Nuclear Power Co Ltd) wysokiej klasy zabezpieczenia systemu nadzorującego pracę elektrowni. Haker żądał wyłączenia reaktorów w zamian za zaniechanie upublicznienia kolejnych dokumentów, które udało mu się przejąć. Nie osiągnął swoich celów.

Cyberatak na sektor energetyczny Izraela - 2016 rok

Ataki cybernetyczne, o których informacje trafiają do mediów, szczególnie rozgrzewają opinię publiczną, gdy celem jest Izrael. Dlaczego? Ponieważ to właśnie to państwo uznawane jest za jednego z liderów w sektorze cyberbezpieczeństwa i identyfikowania cyberzagrożeń. Izrael działa aktywnie na tym polu już od 2003 roku, w którym to jako pierwsze państwo oficjalnie uznał cyberataki za realne zagrożenie dla funkcjonowania gospodarki. W 2016 roku świat obiegła informacja o poważnym cyberataku wymierzony w sieci elektroenergetyczne Izraela, co spotkało się z licznymi komentarzami i zainicjowało pole do dyskusji nad cyberbezpieczeństwem w innych krajach, w tym w Polsce. Był to jeden z największych ataków hakerskich na infrastrukturę krytyczną Izraela.

W 2020 i 2021 również doszło do kilku incydentów związanych z cyberbezpieczeństwem w Izraelu, które były wynikiem napiętej sytuacji pomiędzy Izraelem i Iranem. Państwa te dość regularnie stosują wobec siebie mniej lub bardziej “udane” próby przeprowadzania ataków cybernetycznych w różnych sektorach gospodarki.

Cyberatak na sektor energetyczny Wielkiej Brytanii - 2020 rok

14 maja 2020 roku na terenie Wielkiej Brytanii doszło do incydentu hakerskiego, w wyniku którego zaatakowany został system należący do jednej z firm odpowiedzialnych za kontrolowanie rynku oraz konsumpcji energii w kraju. Cyberatak został wymierzony w system komunikacji firmy Elexon z jej klientami. Prościej mówiąc - hakerzy zablokowali możliwość wymiany maili, jednak jak zapewniły władze firmy nie stworzyło to bezpośredniego zagrożenia dla bezpieczeństwa danych należących do klientów Elexon. Zarząd spółki zaznaczył, że należąca do niej skrzynka e-mail została “naruszona”, jednak specjaliści szybko zidentyfikowali przyczynę (zapewne lukę lub błąd w zabezpieczeniach) i wdrożyli odpowiednie działania.

Mogłoby się wydawać, że cyberatak wymierzony w firmę Elexon był niewiele znaczącym incydentem. Warto jednak zastanowić się nad tym, jakie konsekwencje dla bezpieczeństwa danych użytkowników infrastruktury energetycznej, jak i dla całego systemu mógłby mieć lepiej zaplanowany i przeprowadzony na szerszą skalę atak cybernetyczny.

Cyberatak na infrastrukturę naftową USA - 2021 rok

Na początku maja 2021 roku doszło do najbardziej istotnego, skutecznego cyberataku na infrastrukturę energetyczną w Stanach Zjednoczonych. Działania cyberprzestępców zostały wymierzone w operatora zarządzającego rurociągiem Colonial Pipeline, który stanowi główną linię zapatrzenia w paliwo na wschodnim wybrzeżu USA i dostarcza ropę naftową oraz benzynę do blisko 45 procent odbiorców w tym regionie. W wyniku przeprowadzonego cyberataku rurociąg wyłączono. Cyberprzestępcy użyli metody ransomware szyfrując dane firmy i domagając się wpłacenia okupu. Serwis Politico dotarł wówczas do informacji, że wbrew pojawiającym się podejrzeniom zrzucającym odpowiedzialność za atak na służby rosyjskie lub chińskie, za jego przeprowadzeniem stoi prawdopodobnie gang o nazwie “Darkside”, który specjalizuje się w atakach typu ransomware.

W momencie wyłączenia rurociągu eksperci słusznie podejrzewali, że konsekwencjami majowego cyberataku będzie wzbudzenie społecznych napięć i paniki związanej z koniecznością zaopatrzenia się w paliwo na zapas przed przewidywanymi podwyżkami na stacjach. Dodatkowo specjaliści zaznaczyli, że do podobnych cyberataków będzie dochodzić w przyszłości coraz częściej.

Cyberataki na sektor energetyczny Ukrainy - jakie skutki?

Od 24 lutego 2022 roku jesteśmy świadkami ataku zbrojnego, który Rosja wymierzyła przeciwko Ukrainie. Nie oznacza to bynajmniej, że przed tą datą służby rosyjskie nie atakowały w żaden inny sposób swojego sąsiada. Zapowiedzi rosyjskiej agresji widoczne były od lat, zarówno w wymiarze militarnym (aneksja Krymu), jak i cybernetycznym. Do cyberataków na gospodarkę Ukrainy dochodziło w ostatnich 7 latach regularnie i choć specjaliści starali się im zapobiegać lub łagodzić ich konsekwencje, to działania cyberprzestępców sukcesywnie godziły w ukraińskie krytyczne sektory. Energetyka na Ukrainie, szczególnie w ostatnich latach regularnie znajdowała się na celowniku hakerów:

- 23 grudnia 2015 r. - 80 tysięcy odbiorców zaopatrywanych w energię elektryczną przez zachodnioukraińskiego operatora Prykarpattyaoblenergo zostało odciętych od zasilania na 6 godzin. Szybko okazało się, że przyczyną tego zaniku energii były zaawansowane, wymagające sporych nakładów finansowych cyberataki na serwery sieci OT (sieci sterowania przemysłowego). Cyberprzestępcy nie skupili się jednak wówczas tylko na jednym dostawcy energii na Ukrainie. Zaatakowany został także operator Kyivoblenergo, który upublicznił informacje o skutkach tegoż ataku: odłączenie od zasilania siedmiu podstacji 110 kV oraz 23 podstacji 35 kV, co w rezultacie przyczyniło się do braku dostaw energii u ok. 80 tys. odbiorców. Później okazało się, że było ich łącznie znacznie więcej, bo około 750 tysięcy. Złośliwe oprogramowanie użyte do przeprowadzenia tego cyberataku nosiło nazwę “BlackEnergy”;

- 18 grudnia 2016 r. - w Kijowie doszło do podobnego cyberataku, co niemal rok wcześniej na zachodzie kraju. Tym razem zainfekowany został system odpowiedzialny za dostarczanie energii do ukraińskiej stolicy. Konsekwencją ataku były poważne ograniczenia w dostawach prądu dla tysięcy odbiorców w północnej części Kijowa. Przeprowadzone międzynarodowe śledztwo (do podobnych cyberataków na sieć energetyczną dochodziło w tamtym okresie także na terenie USA) wykazało, że za wskazanymi atakami stoi grupa hakerska powiązana z władzami Federacji Rosyjskiej;

- czerwiec 2017 r. - zarejestrowane kolejne zmasowane cyberataki na ukraińską infrastrukturę krytyczną. Tym razem działania cyberprzestępców nie skupiły się jedynie na sektorze energetycznym, ale także na bankowym oraz telekomunikacyjnym. Wśród energetycznych spółek, których systemy ucierpiały podczas tego ataku znalazły się między innymi Kyivenerho - stołoeczny operator, Ukrenerho - krajowy operator oraz Naftohaz, czyli największa spółka paliwowa. Odpowiedzialnością za ten atak również obarczono Federację Rosyjską.

W kolejnych latach dochodziło do szeregu podobnych incydentów, dla których “poligonem doświadczalnym” była przestrzeń cyfrowa ukraińskiego sektora energetycznego. Oczywiście regularnie atakowane były także strony rządowe, samorządowe, a dzień przed inwazją Rosji na Ukrainę nastąpiły włamania na serwisy internetowe ukraińskiego Ministerstwa Spraw Zagranicznych i Państwowej Służby Bezpieczeństwa. Ze względu na postępujące po tych cyberatakach wydarzenia nie zebrano jeszcze wszystkich danych, jednak już teraz wiadomo, że były to operacje skrupulatnie przygotowywane od miesięcy.

Obecna sytuacja na Ukrainie pokazuje dobitnie znaczenie cyberwojny w konfliktach międzynarodowych. Nękanie przez lata cyberatakami strategicznych sektorów ukraińskiej gospodarki, w tym sektora energetycznego miało na celu obnażenie słabości kraju w zakresie cyberbezpieczeństwa, wywołanie społecznych niepokojów i sprawdzenie, na jak zaawansowane działania przestępcze agresor może sobie pozwolić.

O kluczowej roli energetyki w toczącej się obecnie wojnie świadczy także fakt fizycznych, zmasowanych ataków Rosjan na ukraińskie elektrownie jądrowe, co ma oczywiście na celu wywołanie paniki nie tylko na Ukrainie, ale i całym świecie. Obecnie jesteśmy świadkami wojny hybrydowej oraz informacyjnej, a więc działań łączących w sobie konwencjonalne operacje militarne z atakami cybernetycznymi oraz szeroko zakrojonymi próbami wprowadzania dezinformacji.

Jak chronić sektor energetyczny przed cyberzagrożeniami na polu międzynarodowym i krajowym?

Agencja Unii Europejskiej ds. Cyberbezpieczeństwa (w skrócie ENISA) tylko w 2020 roku odnotowała około 300 cyberataków na unijne sektory krytyczne, w tym energetykę. Każdy rok przynosi niemalże podwojenie tej liczby, która oczywiście realnie może być jeszcze wyższa, gdyż przedsiębiorstwa energetyczne nie zawsze rzetelnie informują o wykryciu cyberzagrożeń w należących do nich systemach. Transformacja energetyczna, która stopniowo prowadzi do coraz większego rozproszenia energetyki, w szczególności tej opierającej się na odnawialnych źródłach (energetyka wiatrowa i słoneczna) generuje kolejne wyzwania w zakresie cyberbezpieczeństwa. Wynika to oczywiście z faktu podwyższonego ryzyka wystąpienia cyberataków w rozproszonej infrastrukturze energetycznej.

Uwaga!Konieczne jest zatem skrupulatne wypełnianie przez wszystkie państwa członkowskie UE zasad podyktowanych przez warstwową strategię bezpieczeństwa, która skupia się nie tylko na działaniach wykrywających cyberzagrożenia w odpowiednim czasie, ale także na wdrażaniu odpowiednich kroków niwelujących skutki już przeprowadzonych cyberataków. Przyjęcie przez Komisję Europejską planu bezpieczeństwa cybernetycznego w odniesieniu do podmiotów krytycznych planowane jest na koniec 2022 roku.

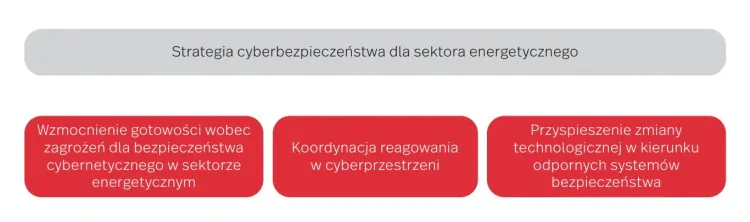

W 2019 roku Polski Instytut Ekonomiczny opracował propozycję rozwiązań, jakie powinny zostać uwzględnione w nowej strategii Unii Europejskiej dotyczącej cyberbezpieczeństwa w sektorze energetycznym. Wśród tych propozycji uwzględniono następujące aspekty:

- wzmocnienie gotowości wobec cyberzagrożeń w sektorze energetycznym;

- wypracowanie narzędzi do kompleksowej i terminowej oceny cyberzagrożeń;

- ścisła współpraca i wymiana informacji pomiędzy odpowiedzialnymi instytucjami państw członkowskich: regulatorzy rynków energii, instytucje odpowiedzialne za bezpieczeństwo wewnętrzne, operatorzy systemów energetycznych;

- koordynacja reagowania w cyberprzestrzeni;

- stworzenie systemu centralnej lub regionalnej koordynacji działań podczas poważnych zakłóceń energetycznych o charakterze lub potencjale transgranicznym;

- przyspieszenie zmiany technologicznej w kierunku odpornych systemów bezpieczeństwa;

- innowacyjne podejście do zagadnienia cyberbezpieczeństwa ukierunkowane na rozwój inteligentnych systemów ze zdolnościami do samodoskonalenia się i samoobrony.

Strategia cyberbezpieczeństwa dla sektora energetycznego; Źródło: PIE Policy Paper 4-2019 “Co dalej z polityką energetyczną Unii Europejskiej?”

Nowa dyrektywa NIS2 - jakie zmiany w nowelizacji?

3 grudnia 2021 roku Rada Unii Europejskiej ustaliła stanowisko dotyczące przepisów o wysokim wspólnym poziomie cyberbezpieczeństwa w UE. Zaproponowano dyrektywę NIS2 w nowym kształcie, która ma zastąpić obowiązującą do tej pory dyrektywę NIS (o bezpieczeństwie sieci i systemów informatycznych). Ma ona wdrożyć następujące założenia (państwa członkowskie będą miały 2 lata na dostosowanie prawa krajowego do jej przepisów):

- dyrektywa będzie punktem odniesienia dla środków zarządzania cyberzagrożeniami i dla obowiązków sprawozdawczych we wszystkich sektorach, których dotyczą przepisy, czyli między innymi energetyka, transport, czy ochrona zdrowia;

- zlikwidowanie rozbieżności w wymogach cyberbezpieczeństwa i realizacji środków cyberbezpieczeństwa w różnych państwach członkowskich UE;

- ustanowienie sieci organizacji łącznikowych ds. kryzysów cyberbezpieczeństwa (EU-CyCLONE-e);

- wprowadzenie kryterium wielkości w stosunku do operatorów usług kluczowych oraz usystematyzowanie innych kryteriów w tym obszarze;

- dostosowanie projektów do przepisów sektorowych, w tym dyrektywy o odporności podmiotów krytycznych;

- wprowadzenie dobrowolnego systemu wzajemnego uczenia się, co ma pomóc osiągnąć wysoki wspólny poziom cyberbezpieczeństwa;

- zoptymalizowanie obowiązków sprawozdawczych.

(Źródło: consilium.europa.eu/pl/)

Cyberzagrożenia w energetyce - jakie ryzyko dla prywatnych i firmowych odbiorców?

Poziom zaawansowania i rozproszenia cyberataków na strategiczne sektory państwowe, takie jak energetyka sprawia, że konsekwencje tych zagrożeń w dotkliwy sposób odczuwają nie tylko przedsiębiorstwa, instytucje i operatorzy, ale przede wszystkim odbiorcy końcowi ich usług. Dość wspomnieć, że jednym z głównych celów cyberprzestępców wymierzających swoje działania w sektor energetyczny jest wywołanie niepokojów społecznych, paniki i utraty zaufania do podmiotów strategicznych. Oczywiście poczucie dezorientacji, to nie jedyne ryzyko, jakie ponoszą odbiorcy prywatni czy właściciele firm w kontekście cyberzagrożeń w energetyce. Należą do nich również:

- paraliż życia społecznego;

- brak możliwości wykonywania obowiązków prywatnych i służbowych;

- odłączenie od systemów zabezpieczeń i monitoringu;

- brak możliwości korzystania opieki medycznej w pełnym zakresie;

- utrudnienia w transporcie;

- straty finansowe wynikające z przestoju w wykonywaniu obowiązków zawodowych;

- odcięcie od dostaw energii elektrycznej i cieplnej w dłuższej perspektywie może oznaczać katastrofę humanitarną zagrażającą zdrowiu i życiu.

Ryzyko dla prywatnych odbiorców wynikające z cyberzagrożeń w sektorze energetycznym można rozpatrywać oczywiście w bardzo szerokim spektrum i z różnych perspektyw. Firma Deloitte już w 2016 roku zwróciła uwagę na rozmiar strat jakie w wyniku cyberataków (na różne sektory) mogą ponieść właściciele firm. Wskazano między innymi takie aspekty, jak:

- zwiększenie kosztów finansowania zewnętrznego;

- starty wizerunkowe;

- niemożność dotrzymania terminów umów;

- dewaluacja marki;

- brak możliwości terminowego wypłacania wynagrodzeń;

- starty finansowe wynikające z przestojów produkcyjnych;

- utrata danych;

- utrata własności intelektualnej.

Jak widać, ataki cybernetyczne w sektorze energetycznym to realne zagrożenie nie tylko dla stabilności państwa, ale także ogromne ryzyko w kontekście działalności firm i codziennego życia obywateli. Zagadnienia cyberbezpieczeństwa w energetyce są zatem niezwykle istotne wielu wymiarach, jednak działania prewencyjne w tym kontekście mogą i powinny być podejmowane nie tylko na szczeblu międzynarodowym, czy krajowym, ale także prywatnym.

Co można zrobić, by chronić swój system energetyczny przed cyberatakami?

Czy prywatny odbiorca i konsument energii jest w stanie bronić się przed konsekwencjami cyberataków wymierzonych w poszczególne elementy składające się na sektor energetyczny państwa? W pewnym stopniu jak najbardziej i strategię tej ochrony można podzielić zasadniczo na dwie grupy - podjęcie działań zapewniających awaryjne źródła zasilania oraz przestrzeganie zasad bezpieczeństwa w każdym kanale komunikacji.

Cyberatak na sektor energetyczny zazwyczaj skutkuje dla prywatnego odbiorcy odcięciem dostępu do usług operatora oraz dostaw energii. Choć prywatni konsumenci nie mają wpływu na konsekwencje ataków dla instytucji publicznych, z których korzystają, to mogą zabezpieczyć swoje gospodarstwo domowe lub firmę na wypadek wystąpienia takiej ryzykownej sytuacji. Przede wszystkim należy podejmować w tym kontekście działania prewencyjne, zmierzające do osiągnięcia pewnego stopnia niezależności energetycznej. Pomocna będzie z pewnością inwestycja w odnawialne źródła energii, takie jak fotowoltaika oraz zaopatrzenie się w system zasilania awaryjnego w postaci na przykład magazynu energii o odpowiedniej pojemności i wydajności. Doskonałym rozwiązaniem będzie dywersyfikacja źródeł zasilania tak, aby móc jak najdłużej podtrzymywać funkcjonowanie kluczowych sprzętów i systemów, a także zaopatrzenie firmy lub domu w niezbędne produkty na wypadek przerw w dostawach energii.

Cyberataki na przedsiębiorstwa energetyczne niosą ze sobą podobne zagrożenia dla bezpieczeństwa danych użytkowników, jak ma to miejsce w przypadku cyberprzestępstw popełnianych choćby w systemach bankowych. Dlatego też warto w tym obszarze stosować się do ogólnych zasad bezpieczeństwa mających na celu zapobieganie padnięcia ofiarą cyberprzestępców. Należą do nich między innymi:

- nieudostępnianie nikomu danych do logowania do systemów usługowych dostawców energii;

- ignorowanie maili od nadawców podających się za operatorów energetycznych zawierających podejrzane linki, prośby o podanie poufnych informacji, czy wpłacenie jakichkolwiek kwot w ramach “zaległości” powstałych na koncie klienta;

- korzystanie jedynie z bezpiecznych stron logowania posiadających ważne certyfikaty;

- odpowiednie zabezpieczenie domowego lub firmowego systemu zarządzania energią przed niepowołanym dostępem i przejęciem kontroli nad instalacjami.

Cyberbezpieczeństwo sektora energetycznego w Polsce - czy jest się czego obawiać?

W obecnej sytuacji agresji zbrojnej Rosji na Ukrainę i destabilizacji dotychczasowych umów gospodarczych, a także intensyfikacji cyberzagrożeń, wiele osób zadaje sobie pytania o bezpieczeństwo polskiego sektora energetycznego. W odpowiedzi na wydarzenia mające miejsce na Ukrainie największe polskie spółki energetyczne Polskie Sieci Elektroenergetyczne (PSE) oraz Polska Grupa Energetyczna (PGE) powołały zespoły kryzysowe, których zadaniem jest monitorowanie zagrożeń, wdrożenie działań mających na celu minimalizowanie ewentualnych konsekwencji wystąpienia ryzykownej sytuacji oraz zintensyfikowanie działań w ramach współpracy z zespołami odpowiedzialnymi za cyberbezpieczeństwo. Podobne działania monitorujące podjęły także spółka Enea i grupa Tauron. Wszystko wskazuje zatem na to, że polski sektor energetyczny istotnie wzmógł czujność, co być może pozwoli w porę wykryć cyberzagrożenia wymierzone w jego i co za tym idzie nasze bezpieczeństwo. Pozostaje mieć nadzieję, że tak istotnie będzie.